Lo que existe detrás de la...

Tecnología Blockchain

Antecedentes

¿Qué es la Criptografía?: Podríamos decir que es el arte, para tiempos anteriores o ciencia para tiempos actuales, que trata de esconder escrituras legibles (texto plano), mediante llaves o claves secretas, para convertirlas en escrituras ilegibles (texto cifrado). Esto permite compartir un secreto de manera segura, entre dos o más involucrados en un canal comunicación. Sólo la persona que conozca el tipo de cifrado, podrá ver el mensaje.

Texto Plano: Es el mensaje original que se desea intercambiar, antes de ser cifrado, por lo general contiene información 100% legible.

Texto Cifrado: Es el mensaje resultado después de aplicar una técnica criptográfica sobre el texto plano y su contenido es ilegible. La acción de aplicar esto se conoce como cifrar.

Técnicas de criptografía

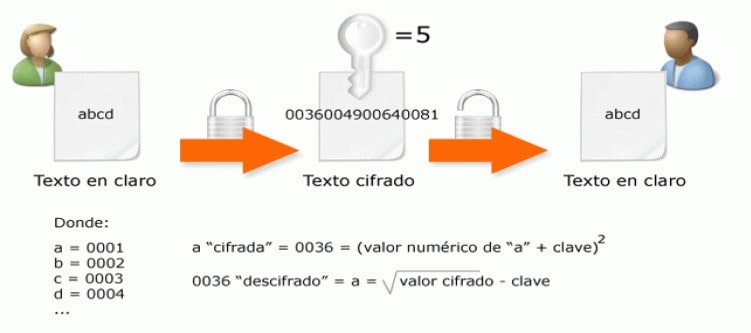

La criptografía simétrica

Es uno de los primeros métodos de cifrados que fueron empleados por el hombre. También se le conoce como criptografía de llave secreta o criptografía de una clave. Esto se debe a que la misma clave que se usa para cifrar a su vez se utiliza para descifrar, sólo las partes interesadas deben de ponerse previamente de acuerdo en cuál es la clave que utilizarán para descifrar el mensaje.

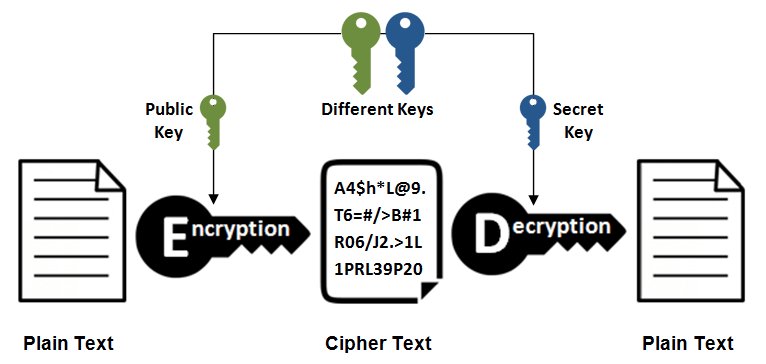

La criptografía asimétrica

Es por definición aquella que utiliza dos claves diferentes, una para cada usuario, una para cifrar que se le llama clave pública y otra para descifrar denominada clave privada. De este modo, el emisor tiene una clave y el receptor tiene otra.

Familia de criptografía asimétrica y tipo de algoritmos basado en la seguridad

Para el caso de las criptomonedas nos centraremos en este.

RSA: El problema matemático, es el de la factorización de un número entero “X” grande, el cual es producto de dos números primos (p,q) de la misma longitud. El razonamiento del funcionamiento de RSA es el siguiente:

- A cada usuario se le asigna un numero “X”, que funciona como su llave pública.

- Solo el usuario respectivo conoce la factorización “X·”, que mantiene en secreto y es la clave privada.

- Existe un directorio de llaves públicas.

- Si alguien quiere enviar un mensaje “Y” a algún usuario, entonces, elige su clave publica “X” y con información adicional, también publica, puede mandar el mensaje cifrado “Z”, que solo podrá descifrar el usuario correspondiente.

- Entonces el mensaje “Z” puede viajar sin problemas por cualquier canal inseguro.

- Cuando la información cifrada llega a su destinatario, el receptor procede a descifrar el mensaje empleando su clave privada.

Conceptos básicos

1

¿Qué es un sistema?

Es un conjunto de componentes que se relacionan entre sí, pueden ser elementos conceptuales o materiales, formando una estructura, una composición o un entorno particular. Este término aplica para varias áreas del saber, como la física, la biología, la administración, la informática y la computación, entre otras.

2

¿Qué es una red informática?

Es un conjunto formado por hardware y software que se encuentran conectados entre sí para enviar y recibir impulsos electrónicos, ondas electromagnéticas, etc. Esto tiene la finalidad de trasportar datos, compartir información, recursos y ofrecer servicios.

Organización de las redes

Cuando hablamos de organización, lo podemos relacionar también con los tipos de redes, en este punto nos podríamos extender mucho, para este caso hablaremos de la organización estructural de las redes.

Son aquellas que dependen de un nodo central, ya que todos los demás nodos son periféricos, solo se pueden comunicar a través del nodo central, si este dejara de funcionar, se detiene la red impidiendo el flujo de datos. La red centralizada se rige por el principio del conocimiento, esto significa que el receptor conoce el mensaje del emisor.

Aquí podemos decir, que es el caso contrario de una red centralizada. No existe un único nodo central, sino más bien varios nodos reguladores, todos se conectan entre sí y cuando uno deja de funcionar, la red puede seguir en línea, ya que no están obligados a pasar por un nodo central. La red descentralizada se rige por el principio de adhesión o la participación.

En este caso no existen nodos centrales ni reguladores, todos los nodos se unen entre sí y ninguno tiene el poder de regular la información que se transmite dentro de la red, si algún nodo deja de funcionar, la red puede seguir trabajado, ya que no se desconectaría ningún otro nodo de la red, esto convierte a este tipo de redes en muy robustas y eficientes.